学校子网网络规划实践项目

学校子网网络规划实践项目

lololowe1. 使用的技术和协议

无分类编址CIDR、变长子网掩码VLSM、VLAN划分、端口聚合、负载均衡、静态路由配置、单臂路由、三层路由交换、VTP、RSTP、OSPF、NAT、ACL、WLAN、DNS、DHCP、WWW。

2. 项目背景

随着教育信息化的发展,校园网络已成为学校日常教学、管理和学生生活的重要基础设施。为了满足学校师生的网络需求,需设计一个合理的网络拓扑。

3. 项目实现

提供全面的网络覆盖

支持无线上网

支持冗余链路

动态分配IP

等等

4. 各成员负责演示的部分

- xxx:CIDR、VLSM、VLAN、VTP、静态路由配置、OSPF、NAT、ACL

- xxx:DHCP、DNS、WWW

- xxx:RSTP、WLAN

- xxx:单臂路由、端口聚合、负载均衡

CIDR(无分类编址IP)

本项目的IP编址采用的是目前使用最广泛的无分类编址CIDR技术,而不是传统的ABC分类编址技术,因为无分类允许我们更加精细地划分和分配IP地址,避免了传统编址中的地址浪费问题,同时,CIDR通过使用统一的地址块进行变长子网掩码VLSM划分原则,简化了地址规划和配置过程。划分VLAN

除了采用CIDR技术进行IP编址,我们在校园网络设计中还运用了VLAN技术来实现网络的逻辑划分和隔离。每个VLAN对应校内一栋楼宇,同时也被视为一个独立的虚拟局域网,它们可以在同一物理网络上进行通信,互不干扰。

为了使不同的VLAN能够进行通信,我们开启了三层交换机的路由功能。为每个VLAN配置了虚拟IP地址以及Trunk类型的端口。这些虚拟IP地址来自于我们在CIDR地址块中划分的子网。通过为每个VLAN配置虚拟IP地址,我们实现了对不同VLAN之间的逻辑隔离,同时提供了路由功能,使得不同VLAN之间能够进行跨子网的通信。VTP

除了CIDR和VLAN技术,我们在校园网络设计中还引入了VTP技术,以实现更高效的VLAN管理和配置。

在我们的校园网络中,我们把核心交换机1设置为一个VTP Server,它负责管理整个网络中的VLAN。当我们在VTP Server上进行VLAN的创建、编辑或删除操作时,这些更改会被VTP协议自动传播到其他交换机上的VTP客户端。这确保了网络中所有交换机上的VLAN配置保持一致,简化了网络管理并提高了配置的一致性和可靠性,还减少了配置错误的可能性。端口聚合、负载均衡

在我们的校园网络设计中,为了提高链路的可靠性和带宽利用率,我们在两台核心交换机之间采用了两条链路进行连接,并通过端口聚合和负载均衡技术来优化链路的使用效果。

首先,我们使用端口聚合技术将这两条链路组合成一个逻辑链路,形成一个聚合组。再通过将多个物理链路绑定为一个聚合组,我们可以将链路的带宽叠加起来,提供更高的带宽容量和冗余性。RSTP

因为在我们的校园网络中,多台交换机互连起来构成了一个交换式的广播型网络,为了避免产生广播风暴,就必须使用生成树协议。又考虑到传统的生成树协议STP在网络拓扑发生变化时,生成树的重新计算可能需要较长的时间,而在这段时间中,就会导致我们的网络阻塞,因此我们采用的是快速生成数协议RSTP,同时,我们又把性能强劲的核心交换机1设置为根交换机,核心交换机交换机2设置为备用交换机,以提高网络的可靠性。WLAN

在我们校园网的宿舍区(VLAN26),我们还提供了便捷的无线上网功能,以满足同学们对无线网络的需求。

具体来说,我们在宿舍区的楼宇交换机上配置了一个无线AP,这个AP与楼宇交换机相连,然后发射2.4gHZ频段的无线信号,带走无线网卡的智能设备就可以通过此信号连接AP以进行上网。DHCP

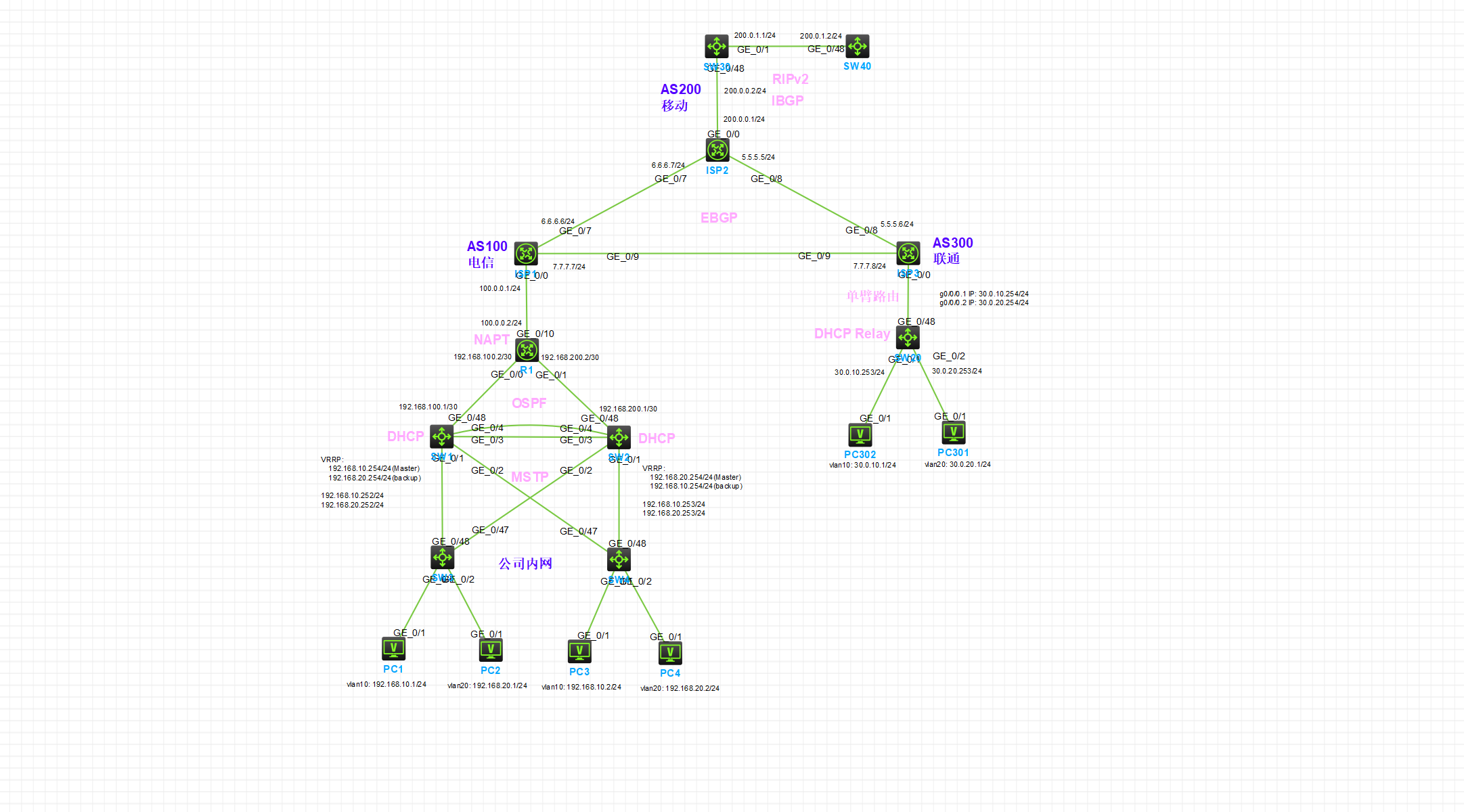

在我们校园网的信息中心(VLAN21),我们还配置了一台动态主机配置协议(DHCP)服务器,以便为所有连接到校园网的终端设备提供自动分配IP地址、子网掩码、网关、DNS的功能。

通过使用DHCP服务器,大大简化了同学们连接到校园网的过程,节省了配置IP地址的时间和精力,提高了网络的便利性。DNS

同样的,我们还配置了一台域名系统(DNS)服务器,用于解析内外网的Web服务器的网址,使得同学们无需记住复杂的IP地址,只需输入易记的域名,即可轻松访问内外网上的Web服务。OSPF

为了更好的适应校园网络状态的变化,我们必须使用动态路由选择协议,常用的内部网关协议有RIP和OSPF,但我们这里选择的是OSPF,因为OSPF是基于链路状态的,而RIP是基于距离向量的,两者的收敛速度具有较大的差距。

对于OSPF的配置,我们是在两台核心交换机,一台防火墙和一台区域边界路由器ABR上分别宣告他们所直连的网络,以及配置所属区域都为0,但是,为了确保学校内网的路由信息仅在学校内部进行路由计算和传播,不会泄露给ISP网络或其他连接到该接口的网络,我们将连接ISP的接口排除在OSPF网络宣告之外。静态路由配置

在我们的网络架构中,我们配置了一条静态路由条目在ASBR路由器上,以指定默认路由的下一跳为ISP路由器的端口。这样做的目的是为了将所有未知目的ip地址的流量发送到ISP路由器,以便进一步转发到互联网。NAT

为了实现内外网的互相通信,我们在校园网的自治系统区域边界路由器ASBR上配置动态网络地址转换,使我们能够将校园内部使用的专用地址转换为公网地址进行上网。具体地说,我们配置了一个地址池,其中包含三个公网地址。当校园内部的主机与外部网络进行通信时,动态NAT会自动将内部主机的专用地址映射为地址池中的一个公网地址,使得我们能够在有限的公网地址资源下,实现更多内部主机与外部网络的连接,并提供更好的网络服务。

另外,我们还配置了静态NAT转换技术,主要用于外网用户访问内网的Web服务器。ACL

我们还为防火墙配置了一个访问控制列表(ACL),并将该列表应用到防火墙的所有端口上,以允许所有流量通过端口。单臂路由

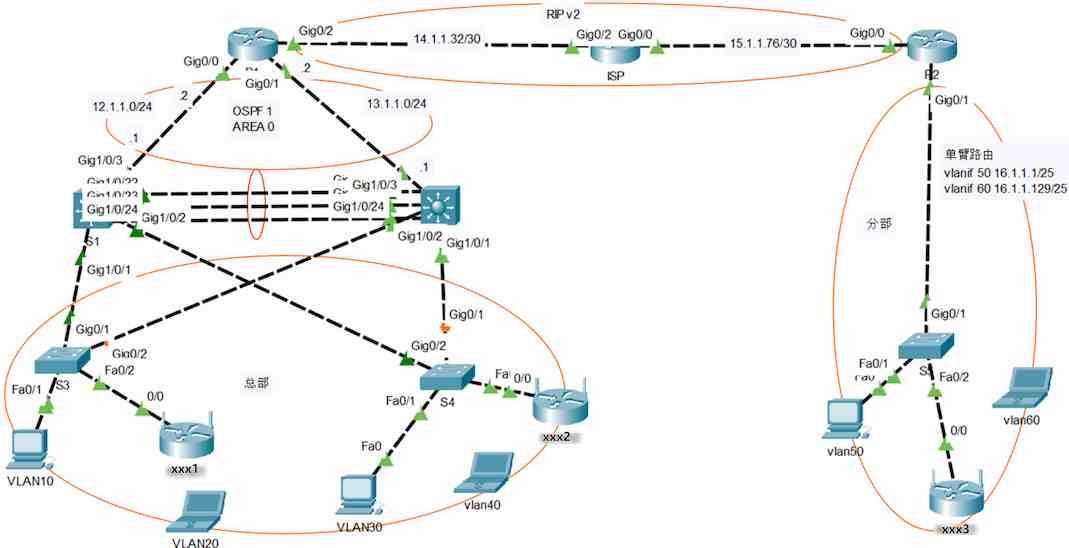

在因特网部分,我们还设计了单臂路由,作用是使得处于不同VLAN的因特网用户和因特网服务器可以进行相互通信。

项目演示

阿巴阿巴阿巴

项目总结

阿巴阿巴阿巴

5. 项目设计细节

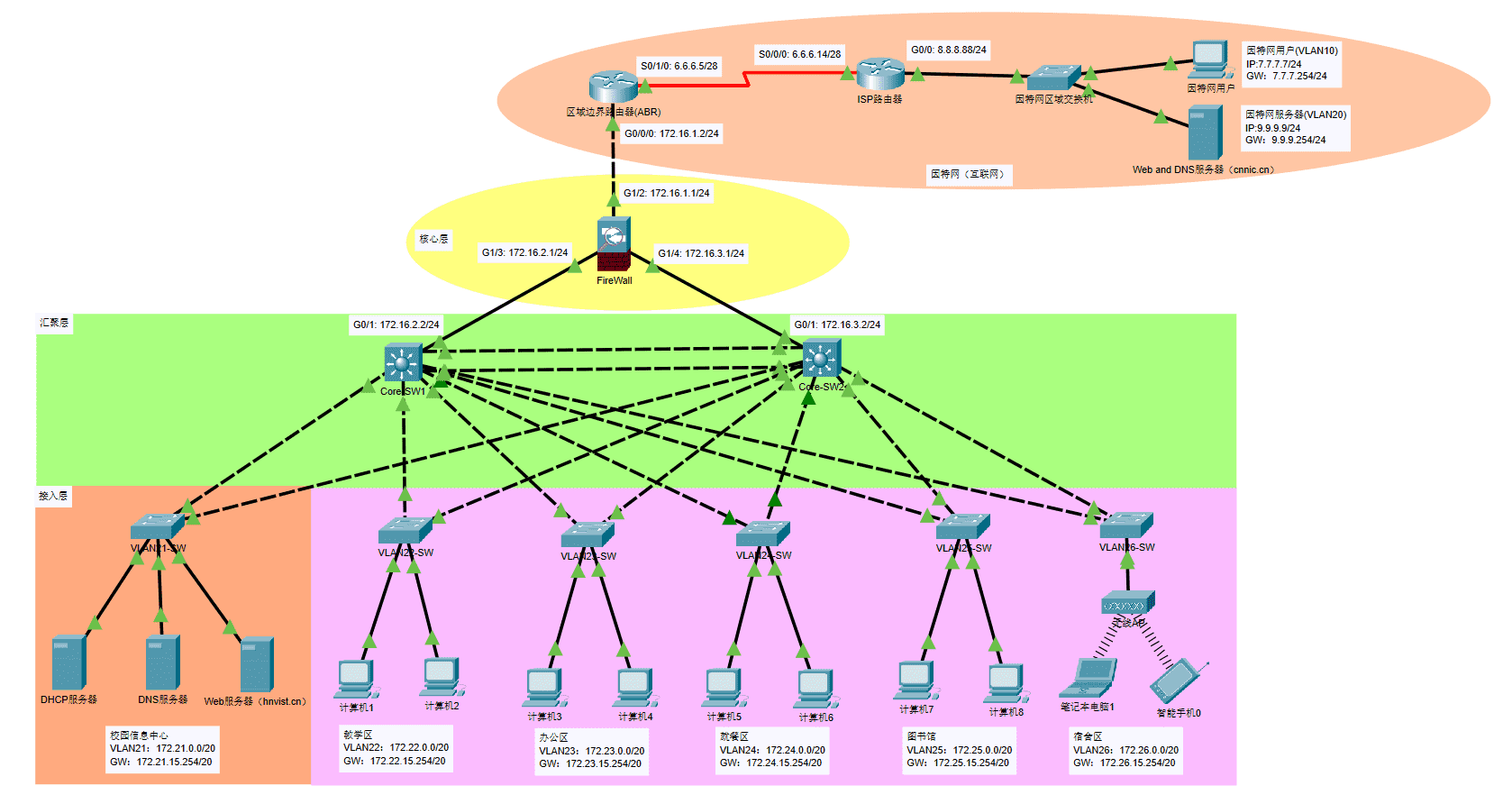

拓扑图:

采用的技术和协议:

- IPv4无分类编址

- VLAN划分

- 端口聚合

- 负载均衡

- 静态路由配置

- 单臂路由

- 三层交换

- VTP

- RSTP

- OSPF

- NAT

- ACL

- WLAN

- DNS

- DHCP

给汇聚层的两台三层交换机配置连接防火墙的一端的端口ip地址

172.16.2.2/24(Core-SW1) — 172.16.2.1/24(防火墙)

172.16.3.2/24 (Core-SW2)— 172.16.3.1/24 (防火墙)

hostname Core-SW<1/2>interface <接口类型> <接口编号>no switchport:将接口从交换机接口模式切换到三层接口模式,使其可配置IP地址和其他三层功能。ip address <IP地址> <子网掩码>no shutdownexitip routing: 启用路由功能,使交换机成为多层交换机。

配置端口聚合(两台三层交换机都要配置)

int port-channel <聚合端口组号>switchport trunk encapsulation dot1q:封装方式为 802.1Q 帧格式switchport mode trunk:允许传输多个 VLAN 的数据port-channel load-balance src-mac:负载均衡方式为基于源 MAC 地址exitint range <接口类型> <接口编号 - 接口编号>switchport trunk encapsulation dot1qswitchport mode trunkchannel-group 1 mode on

配置三层交换机与二层交换机之间的端口(两台三层交换机都要配置)

int range <接口类型> <接口编号 - 接口编号>switchport trunk encapsulation dot1qswitchport mode trunkexit

配置VTP

- Core-SW1

vtp mode servervtp domain mkbkvtp password cisco - 其他校园网交换机

vtp mode clientvtp domain mkbkvtp password cisco

在Core-SW1上划分VLAN

各VLAN基本信息

校园信息中心

VLAN21:172.21.0.0/20

GW:172.21.15.254/20教学区

VLAN22:172.22.0.0/20

GW:172.22.15.254/20办公区

VLAN23:172.23.0.0/20

GW:172.23.15.254/20食堂

VLAN24:172.24.0.0/20

GW:172.24.15.254/20图书馆

VLAN25:172.25.0.0/20

GW:172.25.15.254/20宿舍楼

VLAN26:172.26.0.0/20

GW:172.26.15.254/20

创建VLAN

1 | enable |

配置VLAN的虚拟IP以及DHCP中继(VLAN22-26)

- 配置VLAN21:

int vlan 21- ip add 172.21.15.254 255.255.240.0

- 配置VLAN<22-26>

int vlan <22-23>ip address 172.18.15.254 255.255.240.0ip helper-address 172.21.1.1(此命令用于配置DHCP中继代理,指定了DHCP请求转发到指定的IP地址)

配置DHCP服务器

配置静态IP

IP地址:172.21.1.1

子网掩码:255.255.240.0

默认网关:172.21.15.254

DNS服务器:172.21.1.2配置DHCP地址池

池名称:VLAN<22-26>-Pool

默认网关:172.<22-26>.15.254

DNS服务器:172.21.1.2

起始IP地址:172.<22-26>.0.1

子网掩码:255.255.240.0

最大用户数量:4094

打开服务开关

配置DNS服务器

静态IP

IP地址:172.21.1.2

子网掩码:255.255.240.0

默认网关:172.21.15.254

DNS服务器:172.21.1.2DNS服务

mkbk.cn — 172.21.1.3

cnnic.cn — 9.9.9.9

配置Web服务器

IP地址:172.21.1.3

子网掩码:255.255.240.0

默认网关:172.21.15.254

DNS服务器:172.21.1.2

配置宿舍区(VLAN26)的无线AP

- Port 0

全选自动模式 - Port 1

SSID :mkbk

配置RSTP

spanning-tree mode rapid-pvst:(在校园网内的每台交换机式上配置)spanning-tree vlan 21 - 23 root primary: 在Core-SW1上配置 VLAN 21,22,23中的当前交换机为主交换机。spanning-tree vlan 24 -26 priority 20480: 在Core-SW1上配置- 提供冗余和容错能力,当主根桥不可用时,备用根桥可以接管根桥的角色

给二层交换机配置端口类型以及加入VLAN

- 二层交换机与两台三层交换机之间使用Trunk类型接口连接

int range <接口类型> <接口编号 - 接口编号>switchport mode trunk - 交换机与终端设备之间采用Access类型接口连接,同时加入VLAN

int range <接口类型> <接口编号 - 接口编号>switchport mode accessswitchport access vlan <21 - 26> - 用二层交换机去pingVLAN的虚拟IP,测试链路连通性

配置防火墙

与ASBR相连的端口

interface g1/2ip address 172.16.1.1 255.255.255.0security-level 0: 为接口 “g1/2” 设置安全级别为 0。安全级别是Cisco ASA防火墙中用于控制流量的一种机制,数值越低表示安全级别越高,允许从高安全级别接口到低安全级别接口的流量nameif untrust: 为接口 “g1/2” 设置名称为 “untrust”。名称是对接口的描述性标签,通常用于识别接口的用途或连接的网络

与Core-SW1相连的端口

interface g1/3ip address 172.16.2.1 255.255.255.0security-level 100nameif trust-1no shutdown

与Core-SW2相连的端口interface g1/4ip address 172.16.3.1 255.255.255.0security-level 100nameif trust-2no shutdown

配置自治系统区域边界路由器A(ASBR)

与防火墙相连的端口

int g0/0ip address 172.16.1.2 255.255.255.0no shutdownip nat inside: 将该接口标记为NAT内部接口,表示该接口上的流量需要进行网络地址转换(NAT)。

与ISP路由器相连的端口

int se0/1/0ip address 6.6.6.5 255.255.255.240no shutdownip nat outside: 将该接口标记为NAT外部接口,表示该接口用于与外部网络进行通信,需要进行网络地址转换(NAT)。clock rate 64000: 配置串行接口的时钟速率为128000,用于同步串行连接

配置ISP路由器

ASBR相连的端口

interface se0/0/0ip address 6.6.6.14 255.255.255.240no shutdown

与因特网交换机相连的端口

interface g0/0ip address 8.8.8.88 255.255.255.0no shutdown

在因特网网交换机和ISP路由器上配置单臂路由

因特网用户(VLAN10)

IP:7.7.7.7/24

GW:7.7.7.254/24

因特网服务器(VLAN20)

IP:9.9.9.9/24

GW:9.9.9.254/24

- 在因特网交换机上创建VLAN

1 | enable |

- 将终端设备添加到对应的VLAN以及设置端口类型

1 | int fa0/1 |

- 在ISP路由器上配置逻辑子接口

1 | int g0/0 |

Web and DNS 服务器

静态IP

IP地址:9.9.9.9

子网掩码:255.255.255.0

默认网关:9.9.9.254

DNS服务器:9.9.9.9DNS服务

mkbk.cn — 172.21.1.3

cnnic.cn — 9.9.9.9

因特网用户

IP地址:7.7.7.1

子网掩码:255.255.255.0

默认网关:7.7.7.254

DNS服务器:9.9.9.9

配置动态路由协议:OSPF

(此时三层交换机即使不配置ospf,其下的各设备也能互相通信(例如VLAN18与VLAN19通信),因为各三层交换机与各二层交换机都是直连网络,会直接转发分组。

Core-SW1,Core-SW2,FireWall三者之间互相连接,构成一个广播域,可以进行OSPF的DR和BDR选举。通常情况下,OSPF会自动进行DR和BDR的选举,使用Router ID作为选举的依据。

- Core-SW1

1 | ip routing |

- Core-SW2

1 | router ospf 1 |

- FireWall

1 | router ospf 1 |

- ASBR

1 | router ospf 1 |

配置动态NAT转换(ASBR)

1 | `ip nat pool AddressPool 6.6.6.5 6.6.6.7 netmask 255.255.255.240`# 创建一个NAT地址池,将IP地址范围从6.6.6.5到6.6.6.7,使用子网掩码255.255.255.240。这个地址池将用于为内部网络的设备分配公网IP地址 |

为防火墙配置ACL

1 | `access-list pass permit ip any any`# 创建一个名为 "pass" 的访问控制列表(ACL),并允许所有源IP地址和目标IP地址之间的任何IP流量 |